LOG4Jとは

Log4jは、世界中の何百万ものコンピュータ・アプリケーションに実装されているプログラミング・ライブラリ(あらかじめ記述されたコード)で2001年以来、広く利用されている無料のオープンソースです。アプリケーションはLog4jを使用しており、Log4jはログ収集後ファイルやデータベースに短い情報を書き込みます。

世界中のアプリケーションへの影響

2021年12月9日にLog4jライブラリを悪用することで、不正な情報へのアクセスやコンピューターを遠隔操作出来ることが発見されました。 その後、ハッカーはLog4jを使い、大手企業(Apple、Amazon、Twitter、Baiduなど)や政府のシステムへの侵入を開始しました。世界的にどの程度の影響があるかまだ解明されていません。

起こり得る影響

公開されているシステムは、遠隔攻撃によって容易に悪用される可能性があります。悪用は容易で全世界で30億ものシステムが危険に晒されています。パッチがリリースされましたが、ほとんどの企業では、コード内の全てのLog4jを見つけることは出来ません。全てのシステムでパッチを完了させるのは長時間かかります。この事件は、2017年に起こったEquifaxのハッキング事件よりも深刻であり、同社は4億2500万ドル以上の罰金を支払いました。

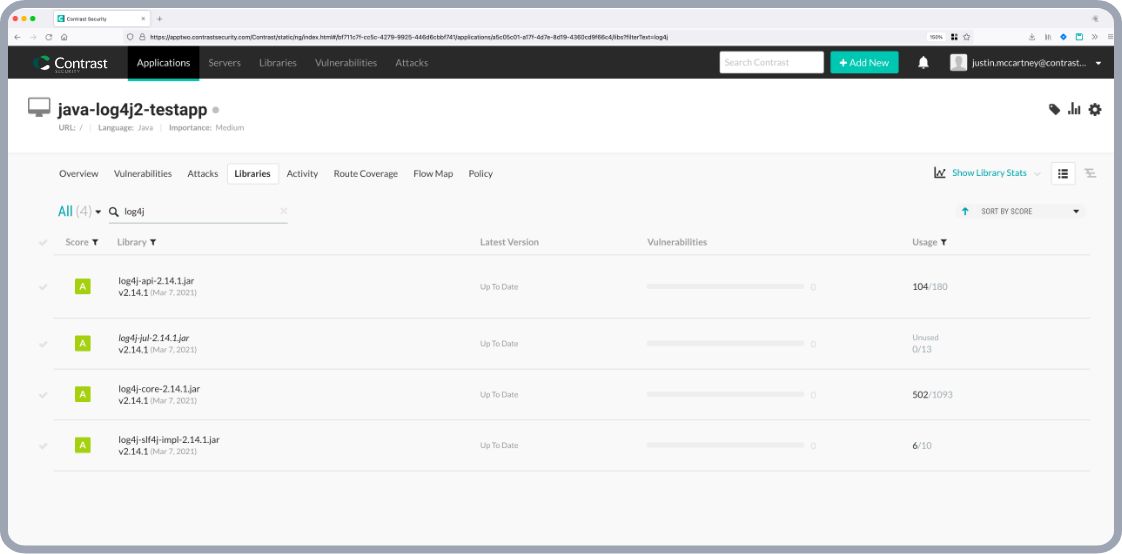

Contrastのセキュリティプラットフォームを使用し、我々が作ったソフトウェアにLog4jへのゼロデイ攻撃に対して脆弱性があるかを、ライブラリメニューを見るだけで即座に判断する事が出来ました! 驚くべき速さです!

CISO サンドル・インツェ

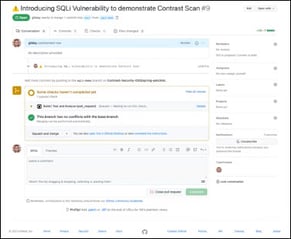

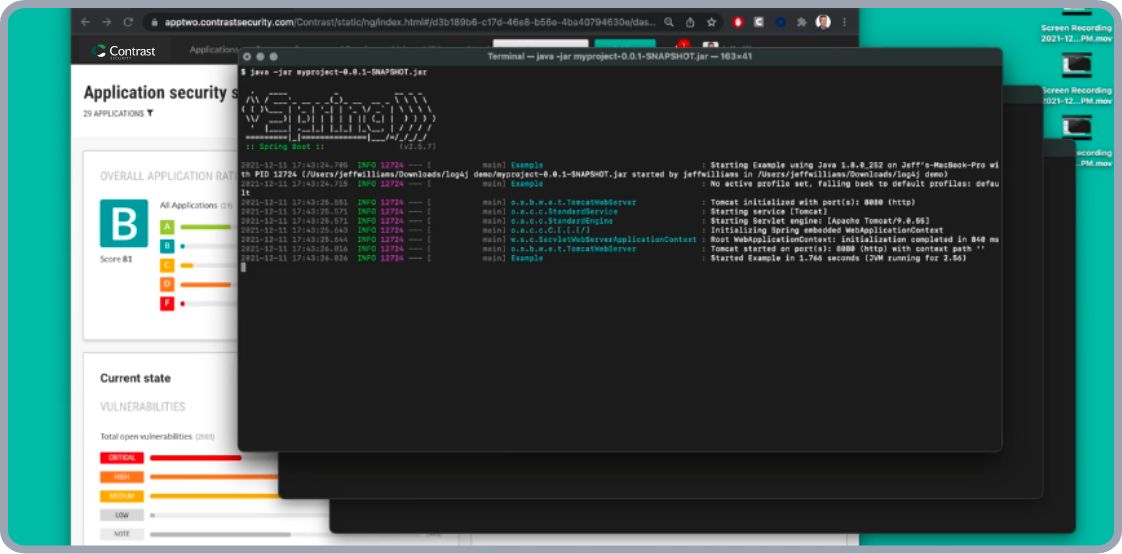

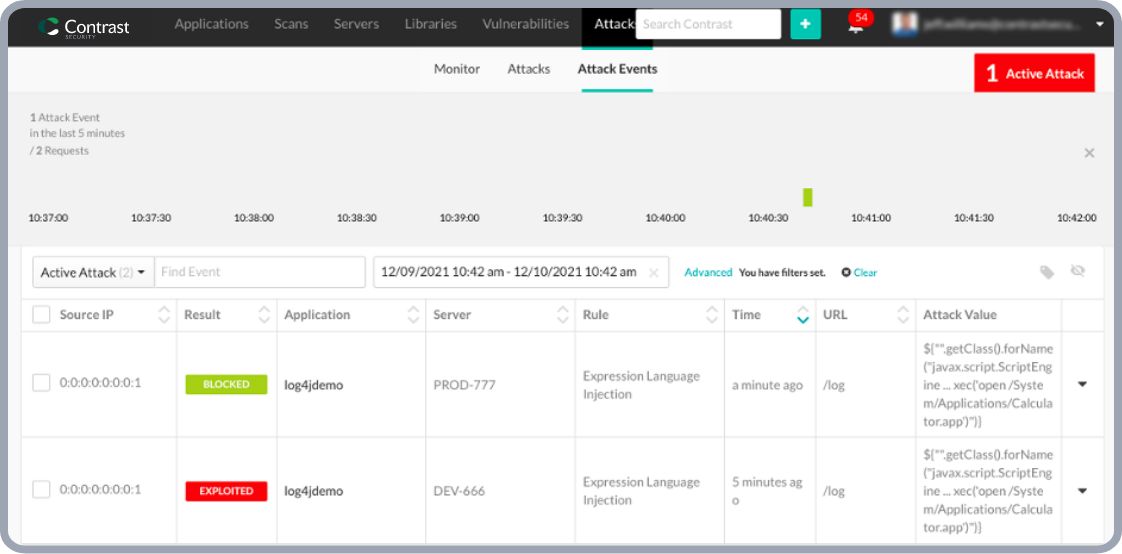

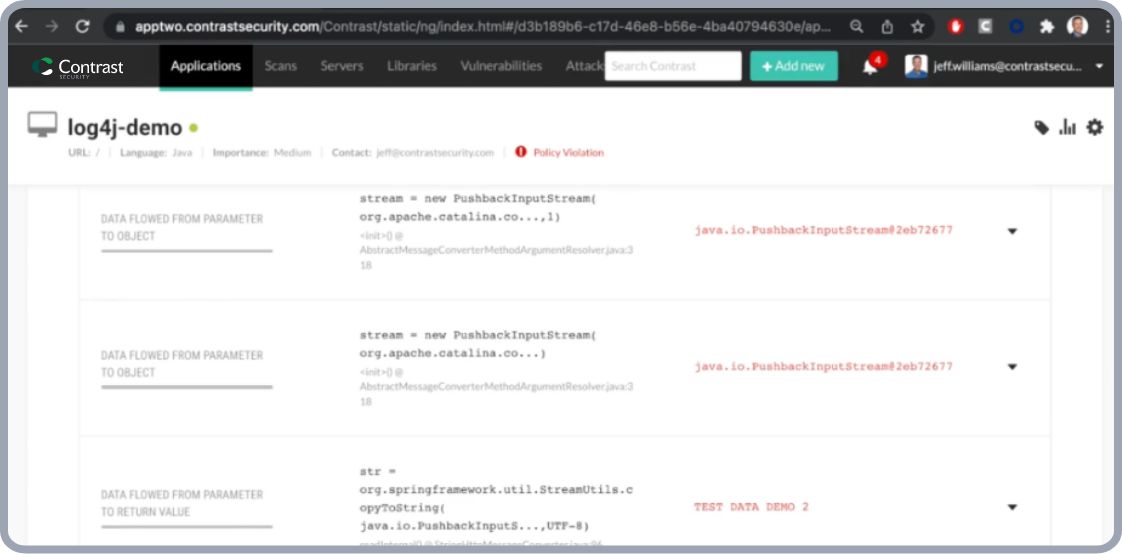

Contrast Log4j2 CVE - デモ

Contrast Securityの共同設立者であるジェフ・ウィリアムズがContrastセキュアコードプラットフォームのデモを行い、CVE-2021-44228の原因となった脆弱性を発見し、バージョンアップやWAFを使用せずに、その攻撃をブロック。

Log4j2脆弱性に関するContrast Securityの専門家の考察

Contrast Securityの開発者担当ディレクターであるエリック・コスローが、ゼロデイを緩和するために今できること、推奨する最善のアプローチ、そして今すぐ脆弱性に対処する方法について説明。

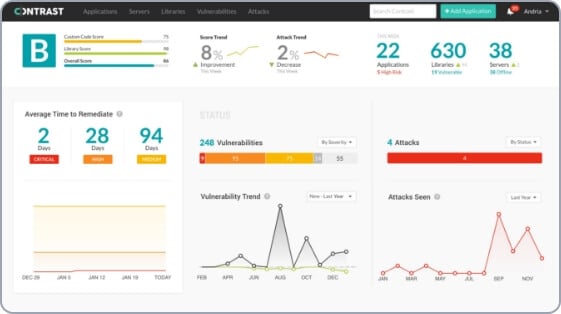

Contrastセキュアコードプラットフォーム

Log4jリモートコード実行に関する脆弱性のようなセキュリティ問題を想定して設計。

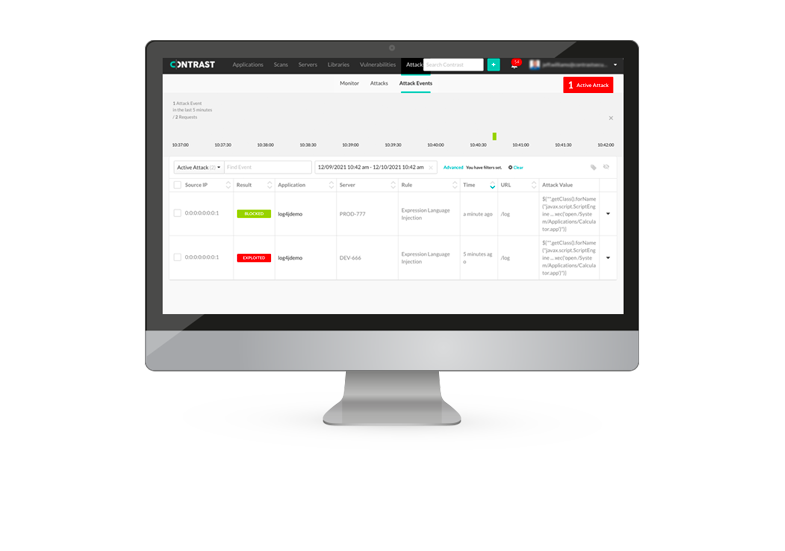

Contrast Protect

ソフトウェアのアップグレードをせずに、お客様の本番システムでLog4j脆弱性を阻止。

Contrast AssessとContrast SCA

開発チームが、本番環境にリリースされる前にアプリケーションの脆弱性を検出可能。

その他の資料

概要資料: Log4Jとコードセキュリティの現状

Log4J脆弱性の脅威は、多くの企業にゼロデイ対策を再考させることになり、本資料では、Log4J脆弱性概要、SAST、SCA、WAFといった現在主流のソフトウェアセキュリティが何故この脆弱性に対応出来なかったか、そしてContrastが如何に迅速に攻撃を特定し、ブロック出来たのかを分かり易く解説。

[2.17へのアップグレード]Log4jのCVE対処に関するガイダンスを更新

Apache Software Foundationは、新たなCVE-2021-45105に対応するため、log4jのアップデート(バージョン2.17.0)提供開始。

ブログ: Log4j脆弱性を利用した式言語・デシリアライズ攻撃の増加

Log4j脆弱性が最初に公開されてから、2週間に起こった様々な事象を解説。この前代未聞のセキュリティ問題について、新たな情報が発見され、Apache Software Foundation等から数回にわたって新たなパッチがリリース。Log4j脆弱性を利用した国家間の攻撃という深刻な問題も発生。

ブログ: Log4shellの迅速な対応にContrast SCAが最適な3つの理由

Log4shellと無関係な調査結果を大量に検出するツールは、セキュリティチームが開発者にアプリケーションで実際に使用されていないライブラリにパッチを当てることになります。ゼロデイ攻撃対策をする場合、Contrast SCAはリスクのあるアプリケーションを容易に特定し、そのうちのどれが実際に脆弱であるかを確認後、迅速に対処方法を提示。

ブログ: Contrast Securityがサーバーレスアプリケーションのlog4j攻撃対処

ハッカーは、常にJavaのログ記録ライブラリApache Log4j脆弱性を悪用しようしている為、Javaを使用している場合は、この脆弱性に晒されている可能性が高く、サーバーレスアプリケーションの安全性確認必須。

ウェビナー: Log4j対策方法

オンデマンドウェビナー

最も深刻な脆弱性は最も使用されているロギングフレームワークで見つかったばかりであり、DevSecOpsチームはどのような影響を受けているか、どこに注力するべきかを即座に特定可能。

ブログ: 数字で見るLOG4SHELL

我々は、Contrast Assess(IAST)、Contrast SCA、Contrast Protect(RASP)を使用し、何千ものアプリケーションを監視し競合他社とは異なる精度の高いデータを保持。

ブログ: Log4jのCVEへ対応に関するガイダンスを更新

Apache Software Foundation は、Log4Shell を修正するパッチ(バージョン 2.15.0 以下)が不十分であるとの情報を更新。新たにアップデート(バージョン 2.16.0) することにより、これらの問題を解消。

ブログ: 新たなオープンソースツールにより、Log4jの脅威からサーバ保護

Contrastは脆弱性のあるLog4jアプリケーションを検出/検証し、保護することができる無償のオープンソースツール「SafeLog4j」をリリース。

ブログ: WAFおよびRASPにおけるLOG4SHELL

Log4ShellはRASP(ランタイム・アプリケーション・セルフ・プロテクション)の優位性を示す例であり、Contrast Protectをご利用のお客様は、本脆弱性によるリモートコード実行(RCE)に対する安全性確保。

プレスリリース: Contrast Securityはグローバル企業等500の顧客をLog4jへの攻撃から保護

プレスリリース - 2021年12月17日

Contrastは、パッチを適用無しでLog4jを使用するアプリケーションを保護し、将来の脆弱性脅威からも保護。