Application Security Monitoring

Continuous Visibility. Application Intelligence.

Rapid Response.

Application Security Monitoring (ASM) = Attack Monitoring

Contrast is the only platform that monitors code for vulnerabilities and attacks.

Who Needs Application Security Monitoring?

Security Operations Center (SOC) Teams

Looking for better ways to monitor applications for headline-making application attacks.

Incident Response Teams

Looking for deeper insight into application attacks.

IT Ops Teams

Looking to complement their Web Application Firewalls (WAF) with deeper application-specific security insights.

Application Security Teams

That want to protect legacy applications in production.

DevOps Teams

Who want an APM-like way to monitor security.

Contrast Security's Application

Security Monitoring Solution

Empowers you to monitor your application like never before.

CONTINUOUS SECURITY VISIBILITY

Improving Application Performance & Resilience with Application Security Monitoring

The Problem with a Production Application

You can only manage what you measure.

Until recently, we knew little to nothing about the state of security inside a running application – unless developers built in custom logging. Without security visibility, security pros would typically:

- Hope the developers wrote secure code

- Harden the platform (e.g., OS, server, container) the application is running on and hope nothing gets through

- Deploy an edge device (e.g., IPS, WAF) and hope blocking suspicious traffic is sufficient

- Hope your SOC finds the attack in time

- Hope that your incident response team can respond effectively

Experience Contrast Today

Schedule a one-to-one demo to see what the Contrast Secure Code Platform could do for you.

The Application Security Monitoring Solution is Here:

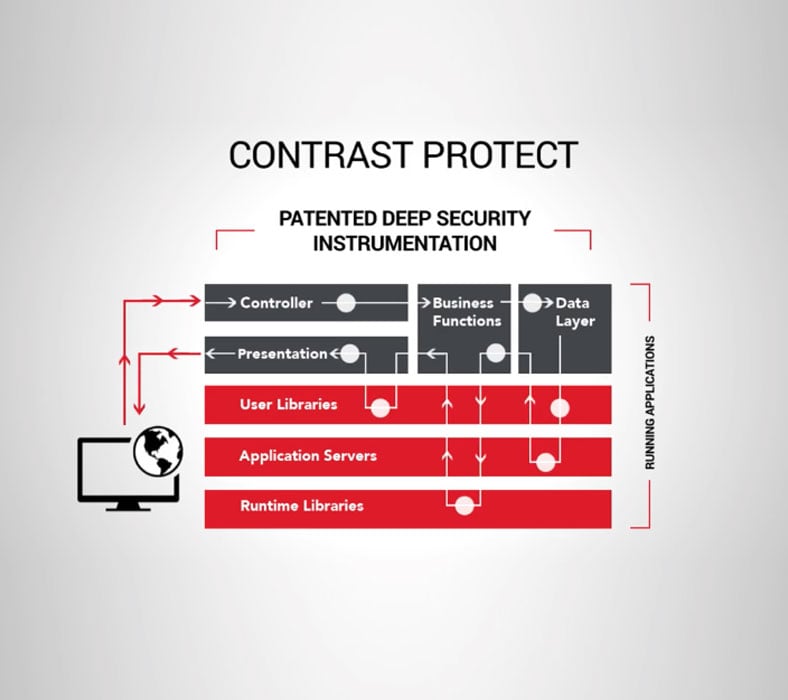

Contrast Protect

Application Security Monitoring (ASM) is available now and with contrast protect you'll have the visibility you need.